Các tác nhân đe dọa đang khai thác một trình soạn thảo CMS đã ngừng hoạt động cách đây 14 năm để xâm phạm các tổ chức giáo dục và chính phủ trên toàn thế giới nhằm đầu độc kết quả tìm kiếm với các trang web độc hại, lừa đảo.

Chuyển hướng mở (open redirect) là khi các trang web cho phép các yêu cầu chuyển hướng tùy ý đưa người dùng từ trang web ban đầu đến một URL bên ngoài mà không cần xác thực hoặc kiểm tra bảo mật đầy đủ.

Những kẻ tấn công lạm dụng các chuyển hướng mở để thực hiện tấn công lừa đảo, phát tán phần mềm độc hại trong đó các chuyển hướng bắt nguồn từ các trang hợp pháp. Vì các URL được lưu trên các miền (domain) đáng tin cậy nên điều này có thể cho phép chúng vượt qua kiểm tra URL của các sản phẩm bảo mật.

Ngoài ra, bộ thu thập thông tin của công cụ tìm kiếm đánh chỉ mục và liệt kê các chuyển hướng trong kết quả tìm kiếm của Google, biến chúng thành một phương pháp hiệu quả cho các chiến dịch đầu độc SEO, lạm dụng một domain đáng tin cậy để hiển thị các URL độc hại ở vị trí cao hơn trong kết quả tìm kiếm.

Vì các URL chuyển hướng mở không lưu trực tiếp nội dung độc hại mà chỉ trỏ đến nội dung đó nên chúng có thể vẫn hoạt động và hiển thị trong kết quả tìm kiếm cho đến khi bị báo cáo để loại bỏ.

Nhắm mục tiêu plugin lỗi thời

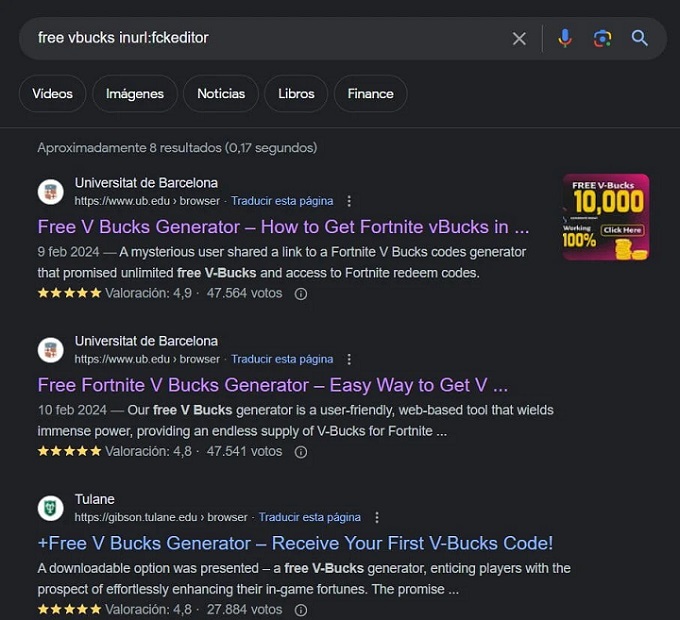

Nhà nghiên cứu bảo mật @g0njxa đã phát hiện chiến dịch chuyển hướng độc hại sau khi xem kết quả Google Search với từ khóa ‘free vbucks inurl:fckeditor’, kết quả hiển thị tên các trang web của trường đại học.

Kết quả tìm kiếm độc hại trên Google (@g0njxa)

Các yêu cầu chuyển hướng mở được những kẻ tấn công sử dụng trong chiến dịch này có liên quan đến FCKeditor, một trình soạn thảo văn bản web đã từng phổ biến một thời cho phép người dùng chỉnh sửa nội dung HTML trực tiếp trong một trang web.

Vào năm 2009, FCKeditor đã được đổi tên thương hiệu và cải tiến đáng kể với sự ra mắt của CKEditor, mang lại khả năng sử dụng và khả năng tương thích cao hơn với các tiêu chuẩn web mới.

Trong một chủ đề trên Twitter, g0njxa đã liệt kê các tổ chức khác nhau mà chiến dịch này nhắm đến, chủ yếu là các tổ chức giáo dục, như MIT, Đại học Columbia, Đại học Washington, Đại học của Hawaii,…

Ngoài ra, chiến dịch cũng nhắm vào các trang web của chính phủ và doanh nghiệp sử dụng plugin FCKeditor đã lỗi thời, bao gồm các trang web chính phủ của Virginia, Austin, Texas, Tây Ban Nha và Canada.

BleepingComputer đã thử nghiệm và phát hiện rằng các phiên bản FCKeditor bị xâm phạm sử dụng các trang HTML tĩnh và chuyển hướng người dùng đến các trang web lừa đảo, giả mạo hoặc các tiện ích trình duyệt độc hại.

Nhà sản xuất phần mềm đã phản hồi báo cáo chiến dịch này, cho biết FCKeditor đã không được dùng nữa kể từ năm 2010 và người dùng không nên sử dụng nó nữa. Thật không may, nhiều trang web của trường đại học và chính phủ vẫn đang sử dụng phần mềm đã ngừng hoạt động từ lâu.

Theo các chuyên gia an toàn thông tin của Trung tâm Giám sát an toàn không gian mạng quốc gia, Để giảm thiểu các rủi ro tiềm ẩn, quản trị viên website nên dừng sử dụng các thư viện/plugin/framework đã lỗi thời/không còn được hỗ trợ /cập nhật bảo mật và chuyển sang các phần mềm thay thế mới hơn.