Theo báo cáo của ArsTechnica, các nhà nghiên cứu mới đây đã công bố bằng chứng cho thấy trong hơn 4 năm qua, hàng nghìn chiếc iPhone đã bị tấn công bởi mã độc gián điệp (spyware). Những nạn nhân chủ yếu là nhân viên của công ty bảo mật Kaspersky tại Moscow. Ngoài ra, hàng nghìn người làm việc tại các đại sứ quán và phái đoàn ngoại giao ở Nga cũng bị ảnh hưởng bởi spyware này.

Điều đáng lo ngại là kẻ tấn công đã đạt được quyền kiểm soát thiết bị sâu chưa từng thấy, dựa trên một lỗ hổng bảo mật trong tính năng phần cứng mà rất ít người bên ngoài Apple và hãng thiết kế bán dẫn ARM biết đến.

Hiện vẫn chưa rõ kẻ tấn công biết được về tính năng phần cứng này như thế nào, thậm chí các nhà nghiên cứu cũng không rõ mục đích của tính năng này là gì. Ngoài ra, cũng chưa xác định được rằng tính năng này là của iPhone, hay là một thành phần từ bên trong nhân ARM.

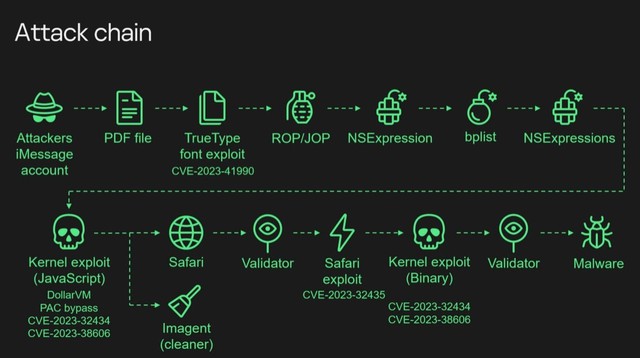

Mã độc được phát tán qua tin nhắn iMessage và không yêu cầu nạn nhân thực hiện bất kỳ hành động nào. Sau khi bị nhiễm, iPhone sẽ gửi ghi âm, ảnh, dữ liệu vị trí địa lý và các thông tin nhạy cảm khác đến máy chủ do kẻ tấn khởi điều khiển. Mặc dù khởi động lại iPhone có thể loại bỏ phần mềm độc hại, nhưng kẻ tấn công sẽ gửi một tin nhắn mới chứa spyware đến cùng một thiết bị và lặp lại quá trình lây nhiễm mỗi khi khởi động lại.

Quy trình khai thác lỗ hổng của mã độc

Trong một email, nhà nghiên cứu Boris Larin của Kaspersky cho biết: "Độ tinh vi của lỗ hổng và tính chất bí ẩn của tính năng này cho thấy kẻ tấn công có khả năng kỹ thuật cao. Phân tích của chúng tôi không tiết lộ họ biết về tính năng này như thế nào, nhưng chúng tôi đang xem xét tất cả các khả năng, bao gồm cả rò rỉ ngẫu nhiên trong firmware hoặc mã nguồn trước đây. Họ cũng có thể vô tình phát hiện ra nó thông qua việc dịch ngược phần cứng."

Phần mềm độc hại và quá trình cài đặt nó được gọi là "Triangulation" và chứa bốn lỗ hổng zero-day, nghĩa là kẻ tấn công đã biết về chúng trước Apple. Apple hiện đã vá các lỗ hổng tương ứng là CVE-2023-32434, CVE-2023-32435, CVE-2023-38606 và CVE-2023-41990. Những lỗ hổng zero-day trên không chỉ ảnh hưởng đến các mẫu iPhone mà là cả iPad, iPod, Mac, Apple TV và Apple Watch.

Trong một thông cáo báo chí, nhà nghiên cứu Boris Larin của Kaspersky nói thêm: "Đây không phải là một lỗ hổng thông thường. Do tính chất đóng của hệ sinh thái iOS, quá trình phát hiện gặp nhiều thách thức và mất thời gian, đòi hỏi sự hiểu biết toàn diện về cả kiến trúc phần cứng và phần mềm. Khám phá này một lần nữa cho chúng ta thấy rằng ngay cả các biện pháp bảo vệ dựa trên phần cứng tiên tiến cũng có thể trở nên không hiệu quả trước một kẻ tấn công tinh vi, đặc biệt là khi có những tính năng phần cứng cho phép vượt qua các biện pháp bảo vệ này".