Để thực hiện điều này, FIN7 xác định tập trung vào các nhân viên trong đơn vị IT có quyền hạn cao rồi sử dụng một công cụ quét IP miễn phí như một chiêu trò để lừa đảo và triển khai mã độc Anunak.Qua đó, FIN7 có thể phát tán mã độc vào các thiết bị sử dụng các tệp thực thi, script và thư viện đã được chuẩn bị trước.

Nhóm FIN7 còn được biết đến với các cái tên như Carbon Spider, Elbrus, Gold Niagara, ITG14, và Sangria Tempest. Từ năm 2012, nhóm này đã liên tục tấn công với động cơ tài chính vào nhiều lĩnh vực và ngành nghề khác nhau, đặc biệt là hệ thống thanh toán PoS để phát tán mã độc và đánh cắp dữ liệu.

Trong những năm gần đây, nhóm đối tượng đã chuyển sang thực hiện các chiến dịch tấn công ransomware để lây nhiễm Black Basta, Cl0p, DarkSide, và REvil. Hai thành viên người Ukraine của nhóm hiện đã bị kết án tại Mỹ.

Một chiến dịch mới đã được phát hiện vào cuối năm 2023, bắt đầu từ một email spearphishing với đường dẫn độc hại giả mạo trang web của một công cụ quét IP tiên tiến. Đường dẫn này hướng người dùng đến một thư mục Dropbox do nhóm tấn công quản lý, với mục tiêu lừa đảo họ tải xuống một file thực thi độc hại có tên là WsTaskLoad.exe.

File này tiếp tục thực hiện một chuỗi các bước để triển khai mã độc Carbanak. Hơn nữa, file cũng được thiết kế để tải về các payload khác như POWERTRASH và thiết lập OpenSSH để duy trì một kết nối từ xa.

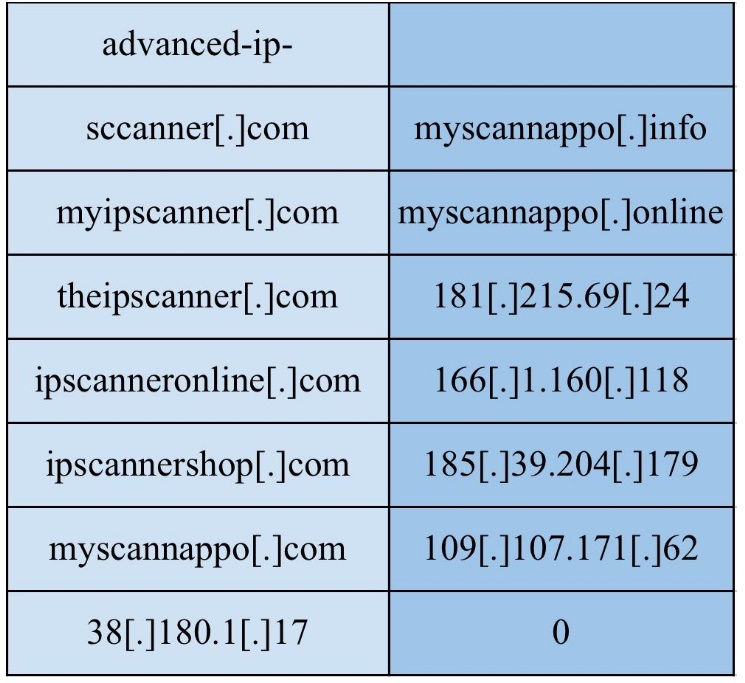

Danh sách một số IoC được ghi nhận

Hiện vẫn chưa rõ liệu chiến dịch này đã sử dụng mã độc ransomware hay không, do các hệ thống bị tác động đã được phát hiện và loại bỏ kịp thời. Dù chỉ có một số lượng hạn chế trong ngành công nghiệp ô tô ở Mỹ bị ảnh hưởng, các cơ quan bảo mật đã nhận diện một số tên miền độc hại giống với tên miền trong chiến dịch này. Đây là dấu hiệu cho thấy có khả năng nhóm APT FIN7 đang chuẩn bị một chiến dịch quy mô lớn hơn.